Cadre judiciaire

Dans une affaire judiciaire impliquant des supports numériques perquisitionnés pour des enquêtes, le juge peut faire appel à un expert judiciaire pour analyser ces supports, pour l’aider dans sa prise de décision.

Si dans son investigation, l’expert trouve des éléments qui sont pénalement repréhensibles , même si ces derniers ne font pas partie des orientations précédemment indiquées par le juge, l’expert a le devoir de les remonter.

Cadre non judiciaire

Ce contexte d’investigation numérique vient le plus souvent avec les entreprises en réponse à incident à la suite d’une attaque du système d’information. Le cas plus fréquent est par exemple l’infection par un ransomware du parc d’une entreprise.

Il s’agit de trouver qui a fait quoi, comment et quand, et à l’aide de ces éléments, comprendre comment contenir l’incident et surtout comment résoudre la situation le plus rapidement possible pour que l’activité de l’entreprise reprenne sereinement, si possible.

Tout comme dans le cadre judiciaire, tout élément trouvé dans l’analyse des différents support d’informations et qui est pénalement repréhensible est à communiquer au client. Il doit aussi être communiqué tout écart concernant la charte informatique de l’entreprise.

Les étapes d'une investigation numérique

I. Acquisition des supports numériques

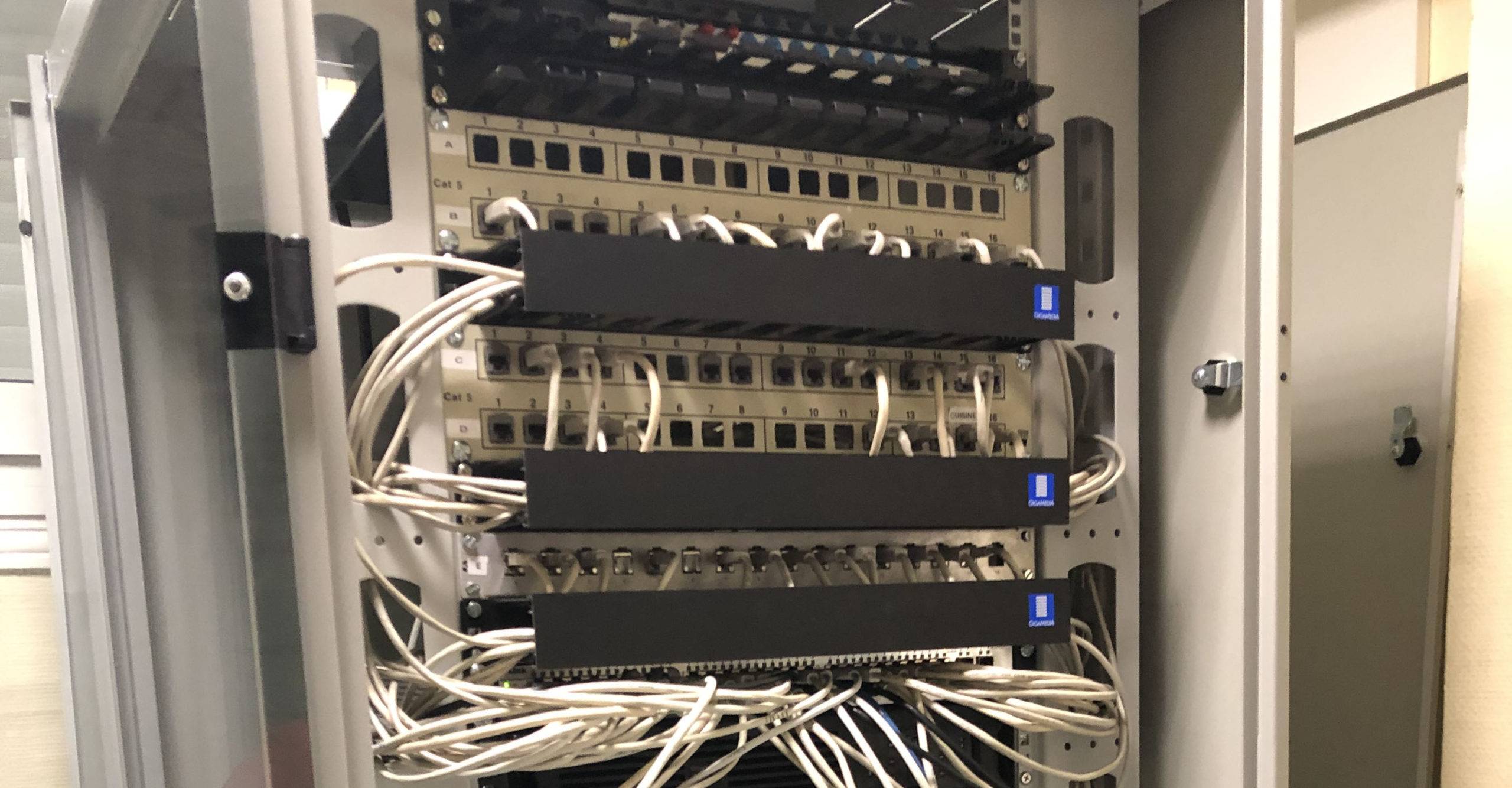

Pour commencer les investigateurs perquisitionnent s’ils sont mandatés, ou simplement reçoivent les supports numériques à analyser. Ces derniers sont identifiés et photographiés.

Quand cela est possible, une capture de la mémoire vive (RAM) est effectuée. Cette dernière servira plus tard à faire une analyse de “live forensique”, sur une capture faite pendant que le support était en marche.

On procèdent aussi à une copie et duplication des mémoires persistantes, notamment des disques durs. Ces copies serviront à réaliser une analyse cette fois-ci de “dead forensics”.

Après la copie ou la duplication d’un disque, il faut toujours vérifier l’intégrité et la correspondance absolue avec le disque d’origine. On compare alors l’empreinte du disque d’origine avec celle de la copie.

II. L'analyse

L’analyse est un véritable jeu de piste. C’est ici que nous menons des fouilles pour trouver des réponses aux questions que se posent les demandeurs. Pour ce faire, on peut procéder comme suit.

Mettre en place un historique chronologique des évènements à partir des supports précédemment acquis. En se focalisant sur une période intéressante sur laquelle investiguer, cet historique d’évènement peut déjà donner des pistes.

Il faut parcourir tous les types d’informations disponibles pour identifier des éléments qui confirment ou infirment cette première hypothèse. C’est ici que les investigations live forensics et dead forensics sont à mettre en commun.

Tout cela permet de déduire une suite logique d’évènements qui tendent à donner une conclusion factuelle prouvée : le scénario final.

III. La remise du rapport

Pour finir, un rapport est rédigé et constitue une présentation clair des traces numériques et des différents éléments trouvé lors de l’analyse.

S’il s’agit d’une réponse à un incident, des mesures de protection peuvent être proposées et envisagées à la suite de se rapport pour éviter que l’incident ne se reproduise.